加密货币世界主要存在于数字领域,年加面临着众多不断变化的密货网络威胁,这些威胁所带来的币领风险,给个人和企业组织造成了重大损失。域需

本文将研究2023年年加密货币领域的注意一些关键网络安全趋势,这些趋势预计将持续到 2024 年,网络威胁并对更多受害者造成伤害。安全

加密货币交易所和各种去中心化金融(DeFi)平台在2023年都经历了多次黑客攻击和利用,年加例如Mixin Network在 9 月份因黑客攻击遭受了近 2 亿美元的密货损失,Euler Finance 在 3 月份也遭遇了漏洞攻击,币领导致损失 1.97 亿美元。域需

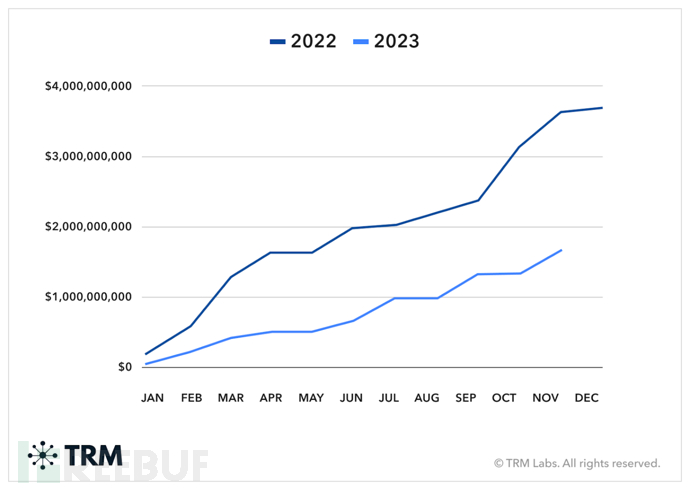

截至2023年 11 月,注意区块链情报公司 TRM Labs 总共记录了 160 起黑客攻击事件,网络威胁这一数字与 2022 年相当。安全然而,年加尽管事件数量相似,黑客仅窃取了 17 亿美元的比特币 (BTC) 和其他加密资产,还不到 2022 年被盗金额的一半。研究人员将损失的减少归因于行业安全措施的改进、执法力度的加大以及行业协调的加强。

2022 年与 2023 年损失对比

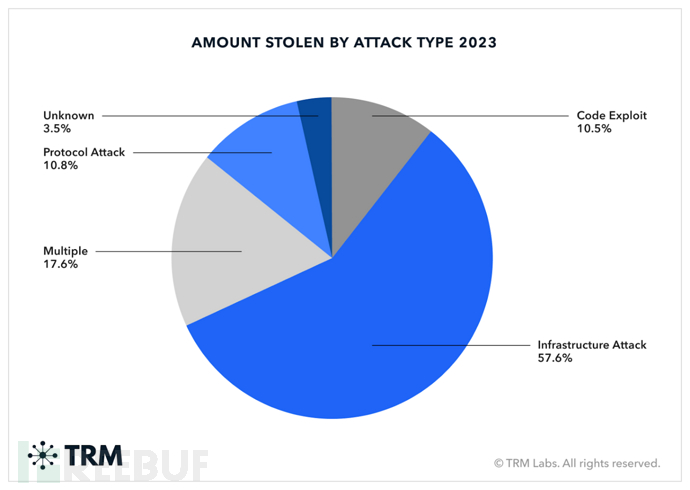

数据还表明,今年被盗总额的近 60% 可归因于基础设施攻击,犯罪分子通过攻击获取服务器、亿华云计算网络或软件的访问权限。其他方式包括通过代码漏洞、协议攻击等方式对智能合约(自执行程序)进行攻击。

2023年所记录到的攻击类型比例

与此同时,2023年有一起黑客攻击事件引人注目:KyberSwap 去中心化交易所的黑客开始要求转移对该平台的控制权,以换取价值约 5000 万美元的加密资产的归还。该事件到目前仍未得到解决。

由于黑客可能会继续瞄准加密货币交易所(尤其是集中式交易所),因此建议仅在这些平台上保留交易所需的加密资产额度,同时通过更安全的选项(例如硬件钱包)来保障更大额的加密资产。

2. 诈骗加密货币诈骗构成了一个广泛的类别,涵盖各种子类别,例如退出诈骗、投资欺诈、欺骗性智能合约等。此外,一个骗局可能涉及多种骗局,例如投资骗局和爱情骗局的结合。随着2023年比特币和加密货币市场的显着上升趋势,预计诈骗活动将会增加。b2b信息网

但事实证明,至少2023年上半年这些犯罪分子的 "利润 "并不高。根据区块链分析公司 Chainalysis 的数据,截至 6 月,加密货币诈骗者在 2023 年获得的收益比 2022 年减少了近 33 亿美元,全年总收益略高于 10 亿美元。这一下降归因于以VidiLook为代表的两大投资骗局的销声匿迹。

与此同时,有着朝鲜背景的 Lazarus 等特定黑客组织对加密货币诈骗也并不陌生。据估计,该组织在6年内窃取了价值 30 亿美元的加密资产,目前涉嫌在 Telegram 上发起网络钓鱼活动,重点针对加密行业。加密安全专家慢雾声称,该组织成员目前冒充信誉良好的投资机构,欺骗加密项目向犯罪分子发送资金。这种特殊的骗局属于网络钓鱼骗局的范畴,将在下面单独进一步讨论。

3. 网络钓鱼网络钓鱼采用欺骗手段(例如冒充和创建虚假网站)来获取受害者的资金。最近在2023年12月份发生的一起重大事件震惊了整个DeFi和Web3(新一代互联网)行业。大型硬件钱包制造商 Ledger 的高防服务器一名前员工遭到网络钓鱼攻击,攻击者可以将恶意代码注入 Ledger 的软件中。该软件用于控制第三方应用程序对硬件钱包上的加密资产的访问,目前价值约 60 万美元的加密资产被盗。此消息曝光后,建议所有去中心化应用程序(dapp)的用户停止交互,直至另行通知。

与此同时,Chainalysis 还对另一种类型的犯罪发出了警告--批准钓鱼诈骗。在这种情况下,骗子会诱骗用户签署恶意区块链交易,批准骗子的地址使用受害者钱包中的特定代币。据研究人员估计,一些受害者在这些骗局中损失了数千万。

因此,这种新出现的网络钓鱼诈骗是一个重要提醒,不仅要在签署任何交易之前仔细检查与您在互联网上互动的个人或网站身份,还要在启动交易之前验证地址。

4. 拉高出货(Pump & dump schemes)和跑路(rug pulls)骗局加密货币的参与者还应警惕操纵和欺骗手段,包括拉高出货(Pump & dump schemes)计划和跑路(rug pulls)。前者是指通过误导性声明操纵代币价格,从而出售过高估值的基金,让毫无戒心的投资者蒙受损失。虽然2023年的数据尚未公布,但 Chainalysis 估计,2022年推出的代币中有 24% 在第一周出现了价格下跌,这表明存在潜在的拉高出货活动。

而跑路策略,是在从投资者那里收取资金后,犯罪团队带着所有资金消失。Hacken 估计,2023年第三季度加密货币领域的损失中有 65% 是由跑路造成。研究人员记录了 78 起事件,使投资者损失近 5000 万美元。检查加密货币项目是否经过了独立的第三方审核(这可能表明潜在风险)可以帮助防止成为骗局的受害者。据 Hacken 称,在检查的 78 起跑路事件中,只有 12 起报告称经过了第三方审核,且审核后的评分很低。

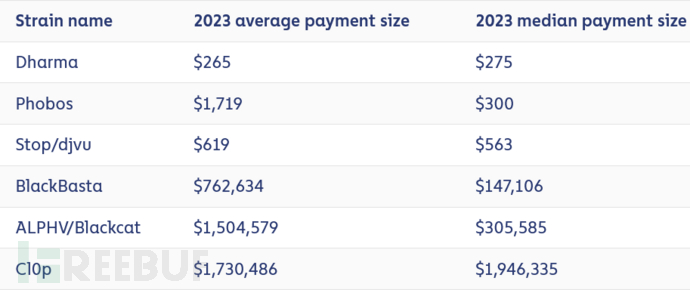

5. 勒索软件虽然2023年上半年诈骗活动有所减少,但与加密货币相关的勒索软件活动却有所增加。根据 Chainaanalysis的数据,勒索软件成为2023年唯一增长的与加密货币相关的犯罪类型。截至 6 月,犯罪分子勒索了至少 4.49 亿美元,比 2022 年同期增加了 64%,其大幅增长归因于攻击者瞄准了更大型的组织,以博得更高额的赎金。此外,还发生了一些更成功的小规模勒索软件攻击事件。

2023年不同勒索软件的赎金规模

随着年关将至,犯罪分子更加力求利益最大化。Immunefi 的数据显示,仅2023年 11 月份,BTC 和加密市场因黑客和欺诈造成的损失约为 3.4 亿美元,较 10 月份增加了 15.4 倍。

随着人们对网络安全威胁的认识不断增强,BTC 和加密货币用户以及相关组织有望在 2024 年能更好地保持警惕,时刻维护自身安全。

![假如你在Debian或Ubuntu系统上经常感觉到apt-get 或 aptitude包安装速度过慢,那么这里就有几种改善这一情况的方法。你有没有考虑过改变正被使用的默认镜像站点?你有没有排除因特网连接的上游带宽成为瓶颈的可能?假如不是这些原因,你可以尝试第三个选择:使用apt-fast工具。apt-fast实际上是一个围绕apt-get和aptitude所写的shell脚本容器,它能加速包的下载速度。apt-fast本质上采用aria2下载工具,这款工具能够以“块”的方式从多个镜像并行下载一个文件(就像BitTorrent下载)。在Debian或Ubuntu上安装apt-fast下面是在基于Debian的Linux上安装apt-fast的步骤Debian复制代码代码如下: $ sudo apt-get install aria2 $ wget https://github.com/ilikenwf/apt-fast/archive/master.zip $ unzip master.zip $ cd apt-fast-master $ sudo cp apt-fast /usr/bin $ sudo cp apt-fast.conf /etc $ sudo cp ./man/apt-fast.8 /usr/share/man/man8 $ sudo gzip /usr/share/man/man8/apt-fast.8 $ sudo cp ./man/apt-fast.conf.5 /usr/share/man/man5 $ sudo gzip /usr/share/man/man5/apt-fast.conf.5Ubuntu 14.04 以及更高版本复制代码代码如下:$ sudo add-apt-repository ppa:saiarcot895/myppa $ sudo apt-get update $ sudo apt-get install apt-fastUbuntu 11.04 到 Ubuntu 13.10复制代码代码如下:$ sudo add-apt-repository ppa:apt-fast/stable $ sudo apt-get update $ sudo apt-get install apt-fast在安装期间,你需要选择一个默认的软件包管理器 (e.g., apt-get. aptitude ),还需要设置其余选项。但是你可以随时通过编辑配置文件 /etc/apt-fast/conf 来更改设置。配置 apt-get安装完成后,你需要在/etc/apt-fast.conf里配置apt-fast使用的一系列镜像。你可以在下面的URL中找到一系列Debian/Ubuntu镜像。 Debian: http://www.debian.org/mirror/list Ubuntu: https://launchpad.net/ubuntu/+archivemirrors选择完那些地理上靠近你的镜像后,你需按照下面的格式将选择的镜像加入到/etc/apt-fast.conf。复制代码代码如下: $ sudo vi /etc/apt-fast.confDebian:复制代码代码如下:MIRRORS=(http://ftp.us.debian.org/debian/,http://carroll.aset.psu.edu/pub/linux/distributions/debian/,http://debian.gtisc.gatech.edu/debian/,http://debian.lcs.mit.edu/debian/,http://mirror.cc.columbia.edu/debian/)Ubuntu/Mint:复制代码代码如下:MIRRORS=(http://us.archive.ubuntu.com/ubuntu,http://mirror.cc.columbia.edu/pub/linux/ubuntu/archive/,http://mirror.cc.vt.edu/pub2/ubuntu/,http://mirror.umd.edu/ubuntu/,http://mirrors.mit.edu/ubuntu/)如上面所示,对于一个特定档案的个别镜像,需要用逗号分割开来。你需要在/etc/apt/sources.list的MIRRORS字符串中包含默认的镜像指定站点。使用apt-fast安装一个包现在你就可以测试apt-fast的强大了。下面是使用apt-fast的示例:复制代码代码如下:apt-fast [apt-get options and arguments] apt-fast [aptitude options and arguments] apt-fast { { install | upgrade | dist-upgrade | build-dep | download | source } [ -y | --yes | --assume-yes | --assume-no ] ... | clean }使用apt-fast安装包:复制代码代码如下:$ sudo apt-fast install texlive-full在当前目录下载软件包,但不安装:复制代码代码如下:$ sudo apt-fast download texlive-full 如前面所示,apt-fast的并行下载是通过aria2完成的。你可以看到如下图般从多个镜像并行下载。复制代码代码如下:$ sudo netstat -nap | grep aria2c 请注意,apt-fast并没有加速apt-get update。并行下载只在install, upgrade, dist-upgrage和build-dep操作中触发。其余的操作,apt-fast就会简单地回到默认的包管理器apt-get或aptitude。apt-fast有多快?为了比较apt-fast和apt-get,我尝试在两个相同的Ubuntu实例上使用两种方法安装几个软件包。下面的图表展示了所有软件包安装的时间(单位为秒)。正如你所见到的,apt-fast确实比apt-get快(e.g. 快3--4秒),特别是安装庞大软件包的时候。当然,安装性能的提高程度还依赖你上游因特网连通性。以我为例,我有富足的带宽来支持我的上游连接。这也是为什么我看到并行下载带来了成功的提高。](https://www.itjs.cn/uploads/allimg/160127/22435T613-0.jpg 201551717290)

![本文记录配置Linux服务器的初步流程,也就是系统安装完成后,下一步要做的事情。这主要是我自己的总结和备忘,假如有遗漏,欢迎大家补充。下面的操作针对Debian/Ubuntu系统,其他Linux系统也类似,就是部分命令稍有不同。 第一步:root用户登录 首先,使用root用户登录远程主机(假定IP地址是128.199.209.242)。 ssh root@128.199.209.242这时,命令行会出现警告,表示这是一个新的地址,存在安全风险。键入yes,表示接受。然后,就应该可以顺利登入远程主机。接着,修改root用户的密码。 passwd第二步:新建用户 首先,添加一个用户组(这里假定为admin用户组)。 addgroup admin然后,添加一个新用户(假定为bill)。useradd -d /home/bill -s /bin/bash -m bill 上面命令中,参数d指定用户的主目录,参数s指定用户的shell,参数m表示假如该目录不存在,则创建该目录。接着,设置新用户的密码。 passwd bill 将新用户(bill)添加到用户组(admin)。usermod -a -G admin bill 接着,为新用户设定sudo权限。visudovisudo命令会打开sudo设置文件/etc/sudoers,找到下面这一行。root ALL=(ALL:ALL) ALL在这一行的下面,再添加一行。root ALL=(ALL:ALL) ALLbill ALL=(ALL) NOPASSWD: ALL上面的NOPASSWD表示,切换sudo的时候,不需要输入密码,我喜欢这样比较省事。假如出于安全考虑,也可以强制要求输入密码。root ALL=(ALL:ALL) ALLbill ALL=(ALL:ALL) ALL然后,先退出root用户的登录,再用新用户的身份登录,检查到这一步为止,是否一切正常。exitssh bill@128.199.209.242第三步:SSH设置 首先,确定本机有SSH公钥(一般是文件~/.ssh/id_rsa.pub),假如没有的话,使用ssh-keygen命令生成一个(可参考我写的SSH教程)。 在本机上另开一个shell窗口,将本机的公钥拷贝到服务器的authorized_keys文件。 cat ~/.ssh/id_rsa.pub | ssh bill@128.199.209.242 mkdir -p .ssh && cat - >>~/.ssh/authorized_keys# 或者在服务器端,运行下面命令echo ssh-rsa [your public key] >~/.ssh/authorized_keys然后,进入服务器,编辑SSH配置文件/etc/ssh/sshd_config。sudo cp /etc/ssh/sshd_config ~sudo nano /etc/ssh/sshd_config在配置文件中,将SSH的默认端口22改掉,可以改成从1025到65536之间的任意一个整数(这里假定为25000)。Port 25000然后,检查几个设置是否设成下面这样,确保去除前面的#号。Protocol 2PermitRootLogin noPermitEmptyPasswords noPasswordAuthentication noRSAAuthentication yesPubkeyAuthentication yesAuthorizedKeysFile .ssh/authorized_keysUseDNS no上面主要是禁止root用户登录,以及禁止用密码方式登录。接着,在配置文件的末尾,指定允许登陆的用户。 AllowUsers bill保存后,退出文件编辑。接着,改变authorized_keys文件的权限。 sudo chmod 600 ~/.ssh/authorized_keys && chmod 700 ~/.ssh/然后,重启SSHD。sudo service ssh restart# 或者sudo /etc/init.d/ssh restart下面的一步是可选的。在本机~/.ssh文件夹下创建config文件,内容如下。Host s1HostName 128.199.209.242User billPort 25000最后,在本机另开一个shell窗口,测试SSH能否顺利登录。ssh s1第四步:运行环境配置 首先,检查服务器的区域设置。 locale假如结果不是en_US.UTF-8,建议都设成它。sudo locale-gen en_US en_US.UTF-8 en_CA.UTF-8sudo dpkg-reconfigure locales然后,更新软件。sudo apt-get updatesudo apt-get upgrade最后,再根据需要,做一些安全设置,比如搭建防火墙,关闭HTTP、HTTPs、SSH以外的端口,这里就不一一介绍了,谢谢阅读,希望能帮到大家,请继续关注脚本之家,我们会努力分享更多优秀的文章。](http://www.bgvu.cn/uploads/2025-10-24/1761274770090.jpeg)